【応用情報】情報セキュリティマネジメント(ISMS)とリスクマネジメントについて解説

この記事では、情報セキュリティマネジメント(ISMS)とリスクマネジメントについて、初心者にも分かりやすく、図解付きで丁寧に解説しています!

情報セキュリティマネジメント

- 情報セキュリティマネジメントは組織全体で情報資産を守る仕組み。ISMSとも言う。

- ISMSでは、機密性・完全性・可用性・真正性・信頼性・責任追跡性・否認防止の7つの要素を管理する。

- ISO/IEC 27000はISMSの運用方法や基準を定めたもので、JIS Q 27000はそれを日本向けにしたもの。

リスクマネジメント

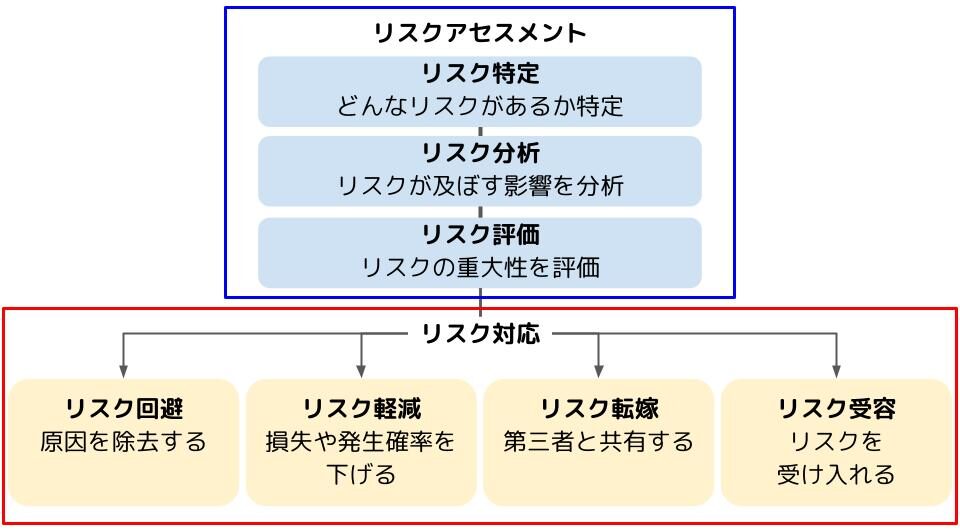

- リスクアセスメントとは、リスク特定・リスク分析・リスク評価を行い、対応方法を検討すること。

情報セキュリティマネジメント(ISMS)

インターネットに繋ぐと便利なサービスを享受できる反面、悪意を持った人とも繋がってしまうリスクが生じます。悪意のある人が自社のネットワークに侵入すると、持っているデータを盗み見られたり、破壊されてしまうかもしれません。そういった悪意のある人から自分達の情報資産を守るための考え方が情報セキュリティです。組織全体で情報セキュリティに取り組む仕組みを情報セキュリティマネジメントと言います。情報セキュリティマネジメントはInformation Security Management System(略してISMS)とも呼ばれます。

インターネットを切断すれば悪意のある人からの侵入を完全に防げますが、便利なサービスを享受出来なくなります。それはそれで良くないですよね。ISMSでは安全性と利便性のバランスを取ることが大切だと考えられています。

という訳で、ISMSは以下7つの要素を管理します。

- 機密性

組織が認めていない人に組織のシステムや情報資産へアクセスさせないこと。

※情報セキュリティの分野では、情報を使用する人や組織のことをエンティティと呼びます。 - 完全性

情報資産が最新で、誤りがなく、欠損もないこと。 - 可用性

組織が認めた人は、使いたい時、常に情報資産を利用できるようにすること。 - 真正性

システムや情報資産にアクセスしてきたユーザがなりすまし等ではなく、本当に該当のユーザであること。 - 信頼性

情報を処理するシステムがユーザの意図した通りに動き、意図した結果となること。 - 責任追跡性

誰がどういうルートから情報資産にアクセスしたのかを追跡できること。 - 否認防止

事故が起きた時に、事故の原因となった処理や操作を行ったユーザに「私じゃない」と否定されないようにすること。

リスクマネジメント

脅威・脆弱性・リスク

システムや情報資産に攻撃を加えて損害を与える存在を脅威と言います。脅威はシステムや情報資産の弱点を突いて損害を与えようとします。そのような弱点のことを脆弱性と言います。情報セキュリティの分野でリスクとは、脅威が脆弱性を突いて損害を与えてくる可能性のことを言います。

リスクアセスメント

世の中には多くのリスクが存在します。全てのリスクに対処できるのが理想ですが、そんなことすると時間と費用がいくらあっても足りません。

リスクアセスメントでは情報資産が持つリスクを特定、分析、評価することで、対応すべきリスクなのか、対応するとしたらどう対応するのが良いのかを決定します。

ちなみに、想定されるリスクの大きさをリスクレベルと言い、リスクが発生時の影響度と発生の可能性を組み合わせで表現されます。

リスクへの対応方法にはリスク回避・リスク軽減・リスク転嫁・リスク受容があります。

| リスク回避 | リスクの原因を除去する。 例)PCの持ち出しを禁止する。ECサイトでの販売を取り止める。 |

|---|---|

| リスク軽減 | リスクによる損失や発生確率を下げる。 例)アクセス可能な人を限定する。情報資産を分けて管理する。 |

| リスク転嫁 | リスクを第三者と共有する。 例)保険に入る(リスクファイナンシング)。一部業務を外部委託する。 |

| リスク受容 | リスクの存在を把握しているが、影響度や発生確率は小さいと考えて、 あえて対応しない。 |

リスク対応にリスクファイナンシングという方法があります。リスクファイナンシングではリスクの発生に備えて資金を準備しておきます。あらかじめ保険に入っておくのもリスクファイナンシングですね。

ISMSに関する規格やガイドライン

ISO/IEC 27000、JIS Q 27000

個人情報を預けるなら、情報セキュリティマネジメントがしっかり出来ている組織が良いですよね。でも、情報セキュリティマネジメントがしっかりしているかどうかなんて外部の人からは判断できません。

そこでISO(国際標準化機構)とIEC(国際電気標準会議)が合同で、ISMSの運用方法やISMSの基準となる規格を定めました。これをISO/IEC 27000と言います。また、ISO/IEC 27000を日本向けに作成したのがJIS Q 27000です。

ISO/IEC 27000やJIS Q 27000を取得しているということは、最低限のISMSの要求事項を満たしているということになるので、取引先や顧客の信頼獲得に繋がります。

JIS Q 31000

リスクマネジメントについてのガイドラインをまとめたものがJIS Q 31000です。

応用情報技術者試験での出題例

令和7年度秋期問41

応用情報技術者

午前試験 令和7年度秋期問41

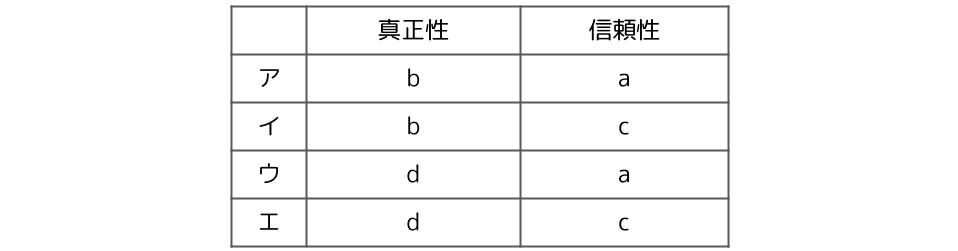

JIS Q 27000:2019(情報セキュリティマネジメントー用語)における真正性及び信頼性に対する定義a~dの組みのうち,適切なものはどれか。

[定義]

a 意図する行動と結果とが一致しているという特性

b エンティティは,それが主張するとおりのものであるという特性

c 認可されたエンティティが要求したときに,アクセス及び使用が可能であるという特性

d 認可されていない個人,エンティティ又はプロセスに対して,情報を使用させず,また,開示しないという特性

正解は”ア”

真正性は、システムや情報資産にアクセスしてきたユーザがなりすまし等ではなく、本当に該当のユーザであることです。

信頼性は、情報を処理するシステムがユーザの意図した通りに動き、意図した結果となることです。

ちなみに、情報セキュリティの分野では、情報を使用する人や組織のことをエンティティと呼びます。

よって、答えはアです。

令和6年度春期問40

応用情報技術者

午前試験 令和6年度春期問40

JIS Q 31000:2019(リスクマネジメントー指針)において,リスク特定で考慮することが望ましいとされている事項はどれか。

ア 結果の性質及び大きさ

イ 残留リスクが許容可能かどうかの判断

ウ 資産及び組織の資源の性質及び価値

エ 事象の起こりやすさ及び結果

正解は”ウ”

リスクアセスメントでは、リスク特定・リスク分析・リスク評価を行います。

リスク特定:情報資産がどういったリスクに晒されているかを特定します

リスク分析:リスクが及ぼす影響を分析します

リスク評価:リスクへの対応を決定するために、そのリスクが重大なのか評価します

保有している情報資産によって、晒されるリスクの種類は違ってきます。

よって、リスク特定では情報資産の性質や価値を考慮する必要があります。なので答えはウです。

ちなみに、

ア リスク分析

イ リスク評価

エ リスク分析

令和5年度秋期問40

応用情報技術者

午前試験 令和5年度秋期問40

JIS Q 27000:2019(情報セキュリティマネジメントシステムー用語)において,認可されていない個人,エンティティ又はプロセスに対して,情報を使用させず,また,開示しない特性として定義されているものはどれか。

ア 機密性 イ 真正性 ウ 認証 エ 否認防止

正解は”ア”

認めていない人や組織に対して情報を開示しない特性は機密性です。

令和4年度秋期問41

応用情報技術者

午前試験 令和4年度秋期問41

JIS Q 31000:2019(リスクマネジメントー指針)におけるリスクアセスメントを構成するプロセスの組合せはどれか。

ア リスク特定,リスク評価,リスク受容

イ リスク特定,リスク分析,リスク評価

ウ リスク分析,リスク対応,リスク受容

エ リスク分析,リスク評価,リスク対応

正解は”イ”

リスクアセスメントのプロセスはリスク特定、リスク分析、リスク評価です。

令和4年度春期問43

応用情報技術者

午前試験 令和4年度春期問43

JIS Q 27000:2019(情報セキュリティマネジメントシステムー用語)における”リスクレベル”の定義はどれか。

ア 脅威によって付け込まれる可能性のある,資産又は管理策の弱点

イ 結果とその起こりやすさの組合せとして表現される,リスクの大きさ

ウ 対応すべきリスクに付与する優先順位

エ リスクの重大性を評価するために目安とする条件

正解は”イ”

リスクレベルとはリスクが起きた結果の影響度と起きる可能性を組み合わせて表現されるリスクの大きさです。

令和3年度秋期問39

応用情報技術者

午前試験 令和3年度秋期問39

JIS Q 27000:2019(情報セキュリティマネジメントシステムー用語)において定義されている情報セキュリティの特性に関する説明のうち,否認防止の特性に関するものはどれか。

ア ある利用者があるシステムを利用したという事実が証明可能である。

イ 認可された利用者が要求したときにアクセスが可能である。

ウ 認可された利用者に対してだけ,情報を使用させる又は開示する。

エ 利用者の行動と意図した結果とが一貫性をもつ。

正解は”ア”

否認防止とは、事故が起きた時に、事故の原因となった処理や操作を行ったユーザに「私じゃない」と否定されないようにすることです。

言い換えると、ユーザがシステムを利用したという事実を記録しておき、言い逃れ出来ないようにするということです。よって答えはアです。