この記事では、JPCERTコーディネーションセンター、CSIRT、JVN、情報セキュリティ早期警戒パートナーシップガイドラインについて、初心者にも分かりやすく、図解付きで丁寧に解説しています!

JPCERTコーディネーションセンター

- セキュリティに関する事故をセキュリティインシデントやもっと略してインシデントと呼ぶ。

- JPCERTコーディネーションセンターは企業がインシデント対策を実施するのを支援する組織。

CSIRT

- CSIRTはインシデントに対応するチーム。

- CSIRTマテリアルは、企業が組織内で起こったインシデントに対応する組織内CSIRTを構築することを支援する目的で、JPCERTコーディネーションセンターが作成したもの。

- CSIRTガイドは、CSIRTマテリアルに含まれているガイドの1つで、これからCISRTを作ろうとしている組織の経営者やCISRTのチームメンバーになる人向けに、CSIRTの構造や活動内容についてまとめた入門書。

JVN

- JVNはJPCERTコーディネーションセンターとIPAが共同で運営する、日本で使用されているソフトウェアなどの脆弱性関連情報とその対策情報を提供し、情報セキュリティ対策に役立てることを目的としたサイト。

- CVEは脆弱性を一意に識別するための識別子。

- CVSSは脆弱性の深刻度を基本評価基準、現状評価基準、環境評価基準の三つの基準で評価するもの。

情報セキュリティ早期警戒パートナーシップガイドライン

- 情報セキュリティ早期警戒パートナーシップガイドラインはシステムの脆弱性を悪用したセキュリティインシデントが拡大しないよう、脆弱性を発見した人や自社製品の脆弱性を報告された組織がどう行動すれば良いのかをまとめたガイド。

JPCERTコーディネーションセンター

ITの世界ではセキュリティに関する事故をセキュリティインシデントと言います。単にインシデントと呼ぶこともありますね。

インシデントには、情報資産の漏洩・改ざん・破壊やシステムの停止に繋がるような事故が含まれます。インシデントを防ぐことは重要ですが、対策を考えるのは大変です。

そこで、JPCERTコーディネーションセンターは日本国内のインシデントの報告を集め、発生状況の把握やインシデントの分析、再発防止策の検討を行い、企業がインシデント対策を行うことを支援します。JPCERTコーディネーションセンターはJPCERT/CCと呼ぶこともあります。

CSIRT

CSIRTはComputer Security Incident Response Teamの略で、シーサートと呼びます。CSIRTは各組織の中に存在する、インシデントに対応するチームです。

CSIRTは(1)インシデントを検知し、(2)インシデントの全体像や原因を把握し、(3)復旧措置や再発防止のための措置を行います。JPCERTコーディネーションセンターは企業がCSIRTを作るための支援も行います。

CSIRTマテリアル

CSIRTマテリアルは、組織内で起こったインシデントに対応する組織内CSIRTの構築を支援する目的で、JPCERTコーディネーションセンターが作成したものです。

CSIRTガイド

CSIRTガイドはこれから自組織にCSIRTを作ろうとしている経営層やCSIRTのメンバーになる人向けにCSIRTの構造や活動内容について記載した、JPCERTコーディネーションセンターが作成した入門書です。CSIRTマテリアルの中にCSIRTガイドが含まれています。

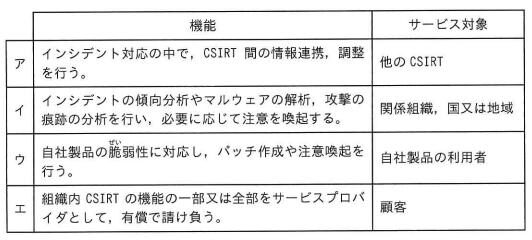

どこで発生したインシデントに対応するのかで、CSIRTは6つに分類されます。ちなみに、CSIRTガイドではCSIRTの活動範囲をサービス対象と言います。

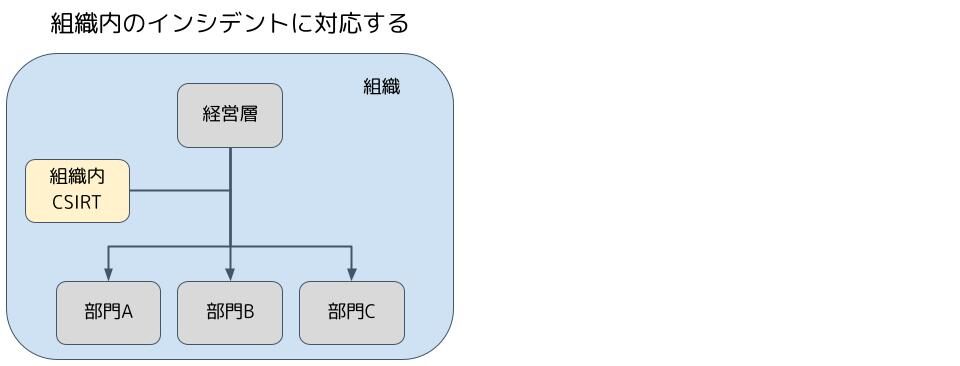

組織内CSIRT

サービス対象はCSIRTが所属している組織の従業員やシステムです。組織の中で起こったインシデントに対応するCSIRTですね。

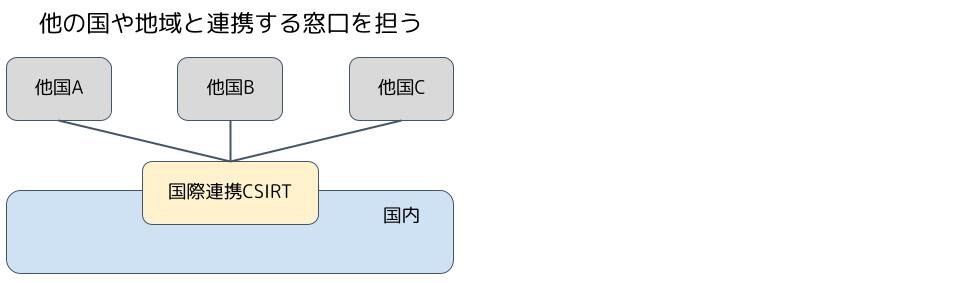

国際連携CSIRT

サービス対象はCSIRTが所属している国や地域です。国際連携CSIRTはその国や地域を代表して、他の国や地域とのインシデント対応の連絡窓口として活動します。

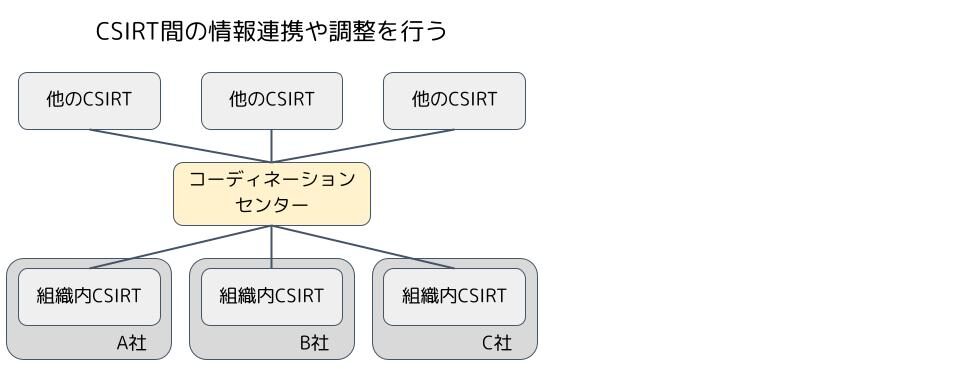

コーディネーションセンター

サービス対象は協力関係にある他のCSIRTです。インシデント対応について、CSIRT間の情報連携や調整を行います。

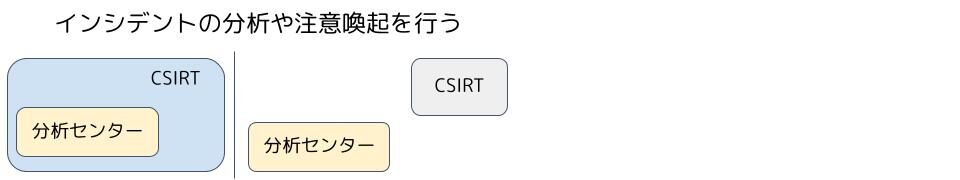

分析センター

サービス対象はCSIRTが所属している組織や国や地域です。インシデントの傾向分析やマルウェアの解析、侵入等の攻撃活動の痕跡の分析を行い、必要に応じて注意喚起を行います。

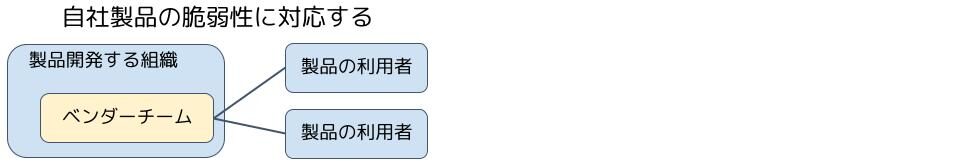

ベンダーチーム

サービス対象はCSIRTが所属している組織および自社製品の利用者です。自社が開発・提供する製品の脆弱性に対して改修を行ったり、製品利用者に情報提供や注意喚起を行います。PSIRT(Product Security Incident Response Team)と呼ばれることもあります。

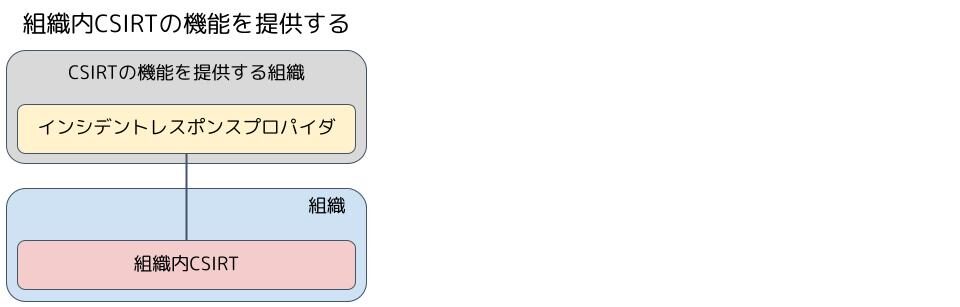

インシデントレスポンスプロバイダー

サービス対象はサービス提供している顧客です。組織内CSIRTの機能を有償で請け負います。

JVN

JVNはJPCERTコーディネーションセンターと独立行政法人情報処理推進機構(IPA)が共同で運営する、日本で使用されているソフトウェアなどの脆弱性関連情報とその対策情報を提供し、情報セキュリティ対策に役立てることを目的としたサイトのことです。JVNはJapan Vulnerability(脆弱性) Notesの略です。

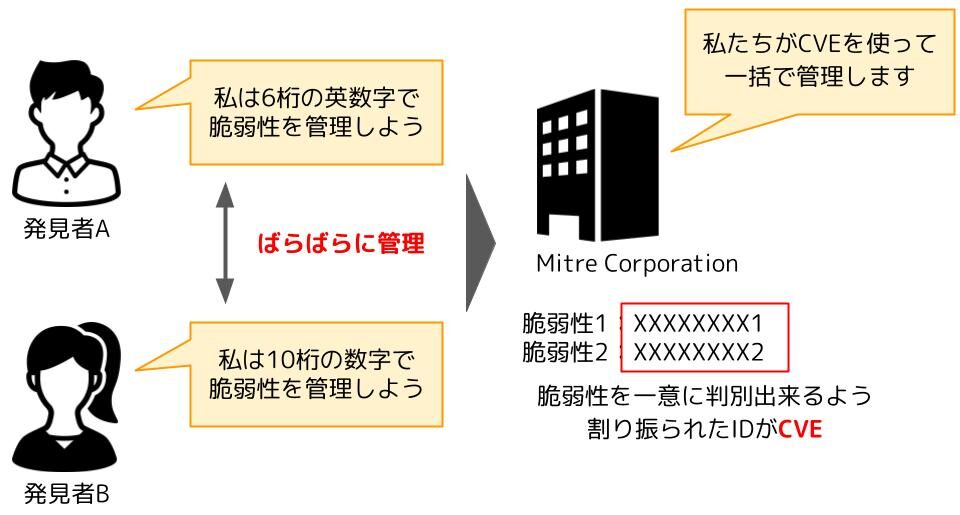

脆弱性を一意に管理するためのCVE

システムの脆弱性が発見されたら、他のユーザにも「気をつけてね!」と教えてあげる必要があります。ただ、脆弱性を発見した組織が、それぞれ勝手に脆弱性に名前を付けて管理すると、組織によって記載がバラバラになり、他のユーザが脆弱性の情報に気付きにくくなる可能性が出てきます。

そこで立ち上ったのが、Mitre Corporationというアメリカの組織です。Mitre Corporationは脆弱性に対して一意の名前とIDを付けました。このIDをCVEと呼びます。これによって、システムを作ったメーカーや発見者をまたがって、脆弱性を一括管理できるようになりました。JVNもCVEを使って脆弱性の管理をしています。

脆弱性の深刻度を評価するCVSS

目の前にある脆弱性がどれほど深刻なものかを評価するのはとても大事なことです。数多ある脆弱性のうち、どれから優先して対応策を考えないといけないかを決める指標になりますからね。

ただ、脆弱性の深刻度をそれぞれの組織が主観で決めてしまうと、折角CVEで脆弱性を管理する意味が無くなってしまいますよね。そこで、基本評価基準、現状評価基準、環境評価基準の三つの基準で脆弱性の深刻度を評価しようと決めました。この評価基準をCVSSと呼びます。

| 基本評価基準 | 脆弱性そのものの特性を評価する基準。情報セキュリティで求められる機密性・完全性・可用性に対する影響を評価する。 |

|---|---|

| 現状評価基準 | 今の脆弱性の状態を評価する基準。発見された脆弱性に対して攻撃する手法が既にあるのか、脆弱性への対応策は見つかっているのかなど、脆弱性の現状を評価する。 |

| 環境評価基準 | 発見された脆弱性の影響度を評価する基準。どれだけ普及しているシステムなのか、この脆弱性を攻撃されたらどれだけの被害が出るのかを評価する。 |

情報セキュリティ早期警戒パートナーシップガイドライン

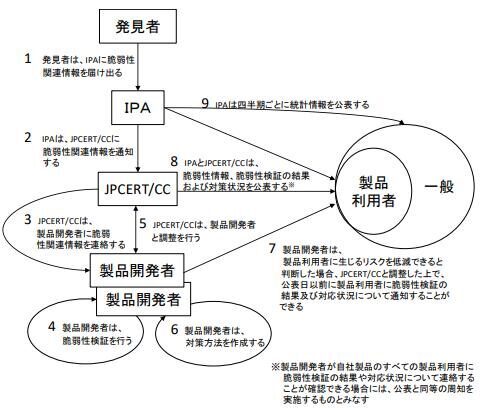

情報セキュリティ早期警戒パートナーシップガイドラインとは、システムの脆弱性を悪用した不正アクセスやコンピュータウイルスによる被害拡大を防ぐために、関係者がどのように行動すれば良いのかをまとめたガイドです。

情報セキュリティ早期警戒パートナーシップガイドラインでは、

(1)システムの脆弱性を発見した人:発見者

(2)自社製品のシステムの脆弱性について連絡を受けた人:製品開発者

が取るべき行動について記載があります。

システムの脆弱性を発見してから、被害拡大防止策を施行するまでの流れをまとめたのが下の図です。

引用元:情報セキュリティ早期警戒パートナーシップガイドライン | JPCERT/CC

ここでは製品開発者の取るべき行動についてまとめていきます。

(1)製品開発者はJPCERT/CCから自社製品の脆弱性について連絡を受けます。

(2)製品の脆弱性を検証したら、その結果をJPCERT/CCに報告します。

(3)JPCERT/CCと製品開発者で脆弱性情報の公表に関するスケジュールを決定します。

(4)製品開発者は対策方法について公表日までにまとめます。

この記事はJPCERTコーディネーションセンターのサイトを参考に作成しました。

引用元:JPCERT/CC

応用情報技術者試験での出題例

令和6年度秋期問41

応用情報技術者

午前試験 令和6年度秋期問41

JVNなどの脆弱性情報サイトで採用されているCVE(Common Vulnerabilities and Exposures)の識別子の説明はどれか。

ア コンピュータで必要なセキュリティ設定項目を識別するための識別子

イ 脆弱性が悪用されて改ざんされたWebサイトのスクリーンショットを識別するための識別子

ウ 製品に含まれる脆弱性を識別するための識別子

エ セキュリティ製品の種別を識別するための識別子

正解は”ウ”

CVEは脆弱性を識別するための識別子です。

令和6年度春期問39

応用情報技術者

午前試験 令和6年度春期問39

自社製品の脆弱性に起因するリスクに対応するための社内機能として,最も適切なものはどれか。

ア CSIRT

イ PSIRT

ウ SOC

エ WHOISデータベースの技術連絡担当

正解は”イ”

PSIRTは自社が開発・提供する製品の脆弱性に対して改修を行ったり、製品利用者に情報提供や注意喚起を行います。ベンダーチームと呼ばれることもあります。

令和5年度秋期問39

応用情報技術者

午前試験 令和5年度秋期問39

JPCERTコーディネーションセンター”CSIRTガイド(2021年11月30日)”では,CSIRTを機能とサービス対象によって六つに分類しており,その一つにコーディネーションセンターがある。コーディネーションセンターの機能とサービス対象の組合せとして,適切なものはどれか。

正解は”ア”

ア コーディネーションセンター

イ 分析センター

ウ ベンダーチーム

エ インシデントレスポンスプロバイダ

となります。よって答えはアです。

令和5年度春期問40

応用情報技術者

午前試験 令和5年度春期問40

ソフトウェアの既知の脆弱性を一意に識別するために用いる情報はどれか。

ア CCE(Common Configuration Enumeration)

イ CVE(Common Vulnerabilities and Exposures)

ウ CVSS(Common Vulnerability Scoring System)

エ CWE(Common Weakness Enumeration)

正解は”イ”

CVEは脆弱性を識別するための識別子です。

令和4年度秋期問39

応用情報技術者

午前試験 令和4年度秋期問39

組織的なインシデント対応体制の構築を支援する目的でJPCERTコーディネーションセンターが作成したものはどれか。

ア CSIRTマテリアル

イ ISMSユーザーズガイド

ウ 証拠保全ガイドライン

エ 組織における内部不正防止ガイドライン

正解は”ア”

CSIRTマテリアルはJPCERTコーディネーションセンターが、

組織内CSIRTの構築を支援する目的で作成したものです。

令和4年度秋期問40

応用情報技術者

午前試験 令和4年度秋期問40

JPCERTコーディネーションセンターとIPAとが共同で運営するJVNの目的として,最も適切なものはどれか。

ア ソフトウェアに内在する脆弱性を検出し,情報セキュリティ対策に資する。

イ ソフトウェアの脆弱性関連情報とその対策情報を提供し,情報セキュリティ対策に資する。

ウ ソフトウェアの脆弱性に対する汎用的な評価手法を確立し,情報セキュリティ対策に資する。

エ ソフトウェアの脆弱性のタイプを識別するための基準を提供し,情報セキュリティ対策に資する。

正解は”イ”

JVNはJPCERTコーディネーションセンターとIPAが共同で運営する、ソフトウェアの脆弱性関連情報とその対策情報を提供するサイトです。

令和3年度秋期問38

応用情報技術者

午前試験 令和3年度秋期問38

ソフトウェア製品の脆弱性を第三者が発見し,その脆弱性をJPCERTコーディネーションセンターが製品開発者に通知した。その場合における製品開発者の対応のうち,”情報セキュリティ早期警戒パートナーシップガイドライン(2019年5月)”に照らして適切なものはどれか。

ア ISMS認証を取得している場合,ISMS認証の停止の手続をJPCERTコーディネーションセンターに依頼する。

イ 脆弱性関連の情報を集計し,統計情報としてIPAのWebサイトで公表する。

ウ 脆弱性情報の公表に関するスケジュールをJPCERTコーディネーションセンターと調整し,決定する。

エ 脆弱性の対応状況をJVNに書き込み,公表する。

正解は”ウ”

製品開発者は脆弱性情報の公表に関するスケジュールをJPCERTコーディネーションセンターと調整して、決定します。

令和3年度秋期問41

応用情報技術者

午前試験 令和3年度秋期問41

基本評価基準,現状評価基準,環境評価基準の三つの基準で情報システムの脆弱性の深刻度を評価するものはどれか。

ア CVSS イ ISMS ウ PDI DSS エ PMS

正解は”ア”

脆弱性の深刻度を基本評価基準,現状評価基準,環境評価基準の三つの基準で評価するものはCVSSです。